Введение.

Многие организации, предприятия, учебные и медицинские учреждения используют систему коллективной электронной почты, MS Echange, это реальность, которую нужно учитывать при переходе на программные средства рекомендованные1 для работы в госучреждениях. При переходе на рабочие станции под управлением Linux, единственным почтовым клиентом способным конкурировать с MS Outlook и соответствовать требования обработки почты MS Echange, является клиент групповой работы Evolution.

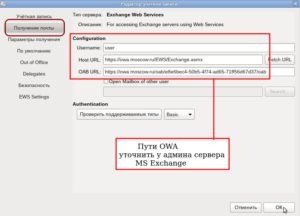

Программа поддерживает модуль OWA2, с помощью которого осуществляется взаимодействие с портами MS Echange. При установке клиента для работы с MS Echange, следует помнить о пакете поддерживающего технологию owa — модуль EWS3.

Для получения дополнительной информации о работе MS Exchange в окружении Linux, посетите следующий ресурс посвящённых этой тематике.

Подготовка к установке Evolution.

- Стенд:

- Windows Server 2012 R2: имя win-exh; ip-10.0.2.11;

- MS Exchange 2010 SP3

- пользователь: имя user;

- Альт Рабочая станция К:имя lin-kw; ip-10.0.2.12;

- Windows Server 2012 R2: имя win-exh; ip-10.0.2.11;

Прежде чем мы начнём говорить непосредственно о почтовом клиенте Evolution, необходимо убедиться, что рабочая станция ALT Linux находится в удовлетворительном состоянии, имеет последние обновления и включена в структуру управления политиками домена вашей организации. Впрочем, достаточно будет и того, что бы она имела соединение с LAN4 сетью организации и получала свежие обновления из репозитория5 пакетов, расположение которого определенно политикой6 предприятия.

# apt-get update

# apt-get dist-upgradeУстановка Evolution.

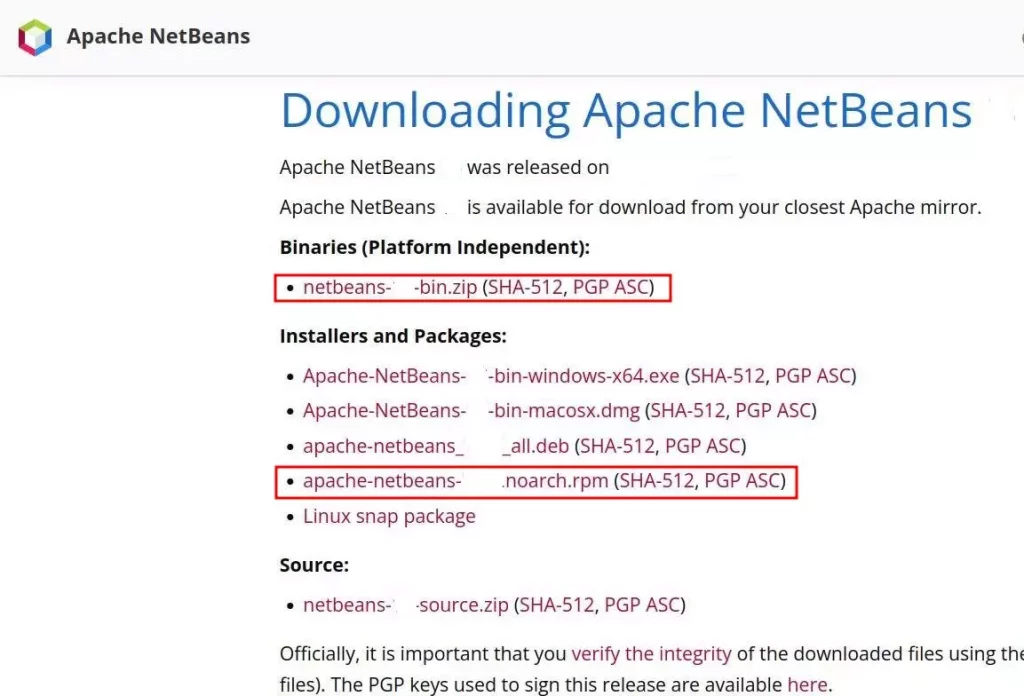

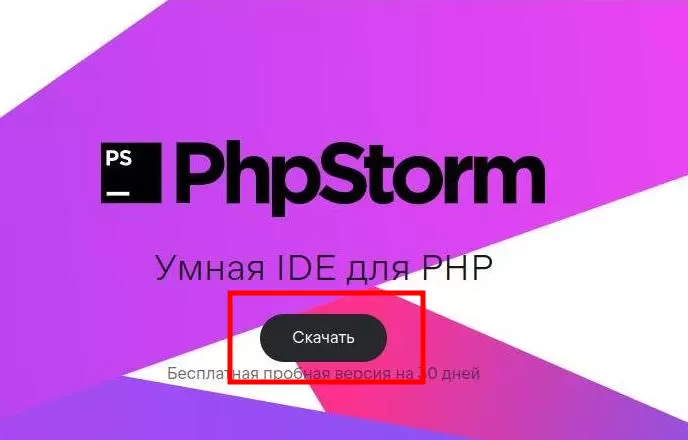

Устанавливаем необходимые пакты и зависимости.

# apt-get update

# apt-get install evolution

# apt-get install evolution-data

# apt-get install evolution-data-server

# apt-get install evolution-ewsРазвёртывание Evolution.

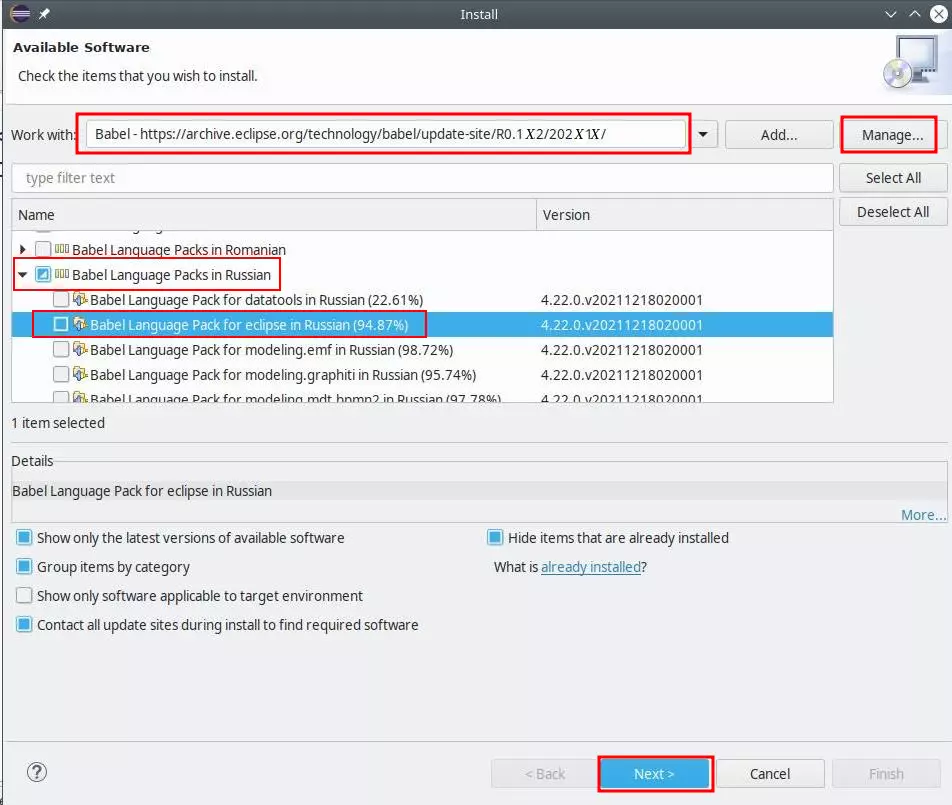

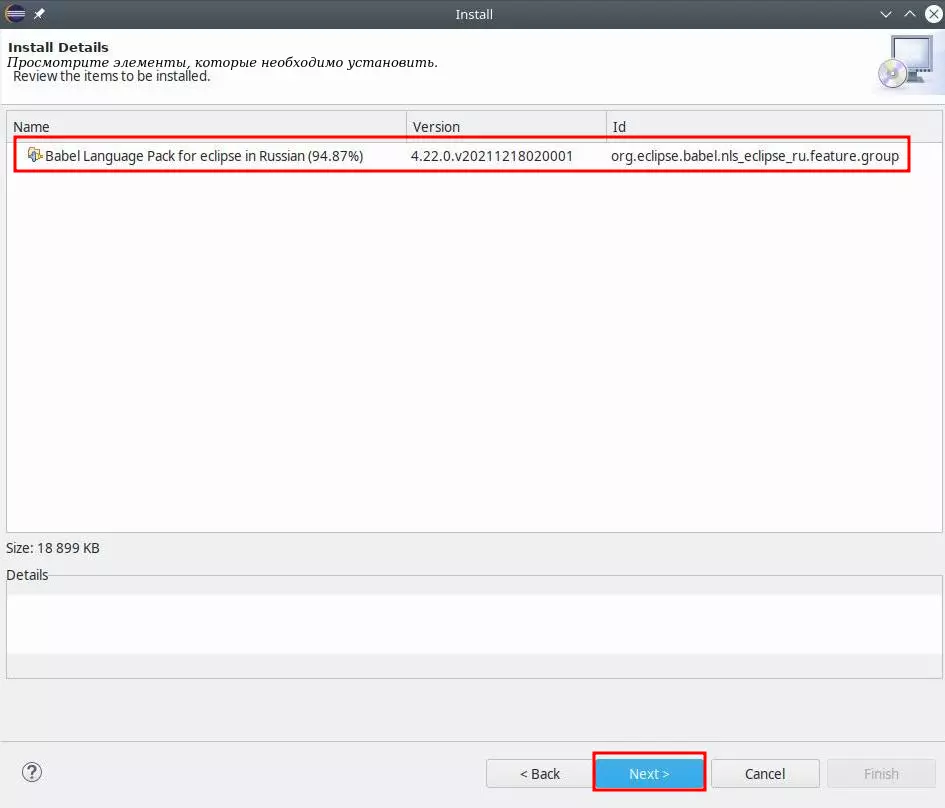

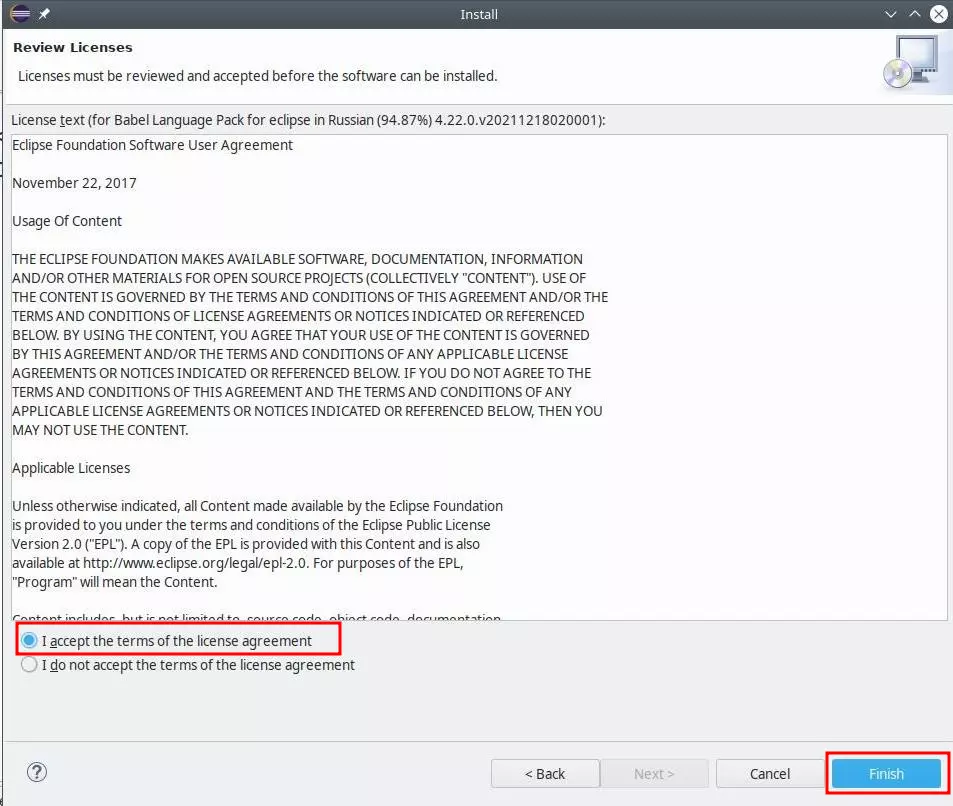

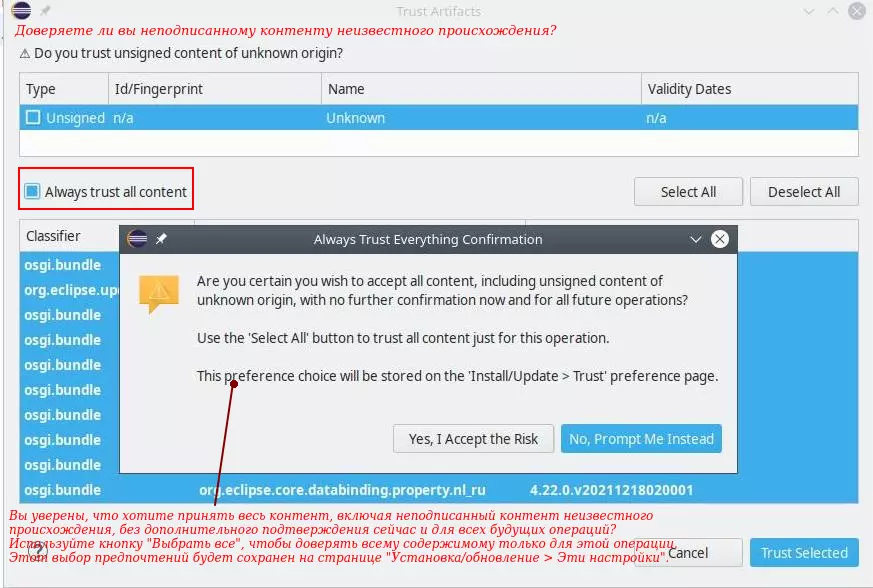

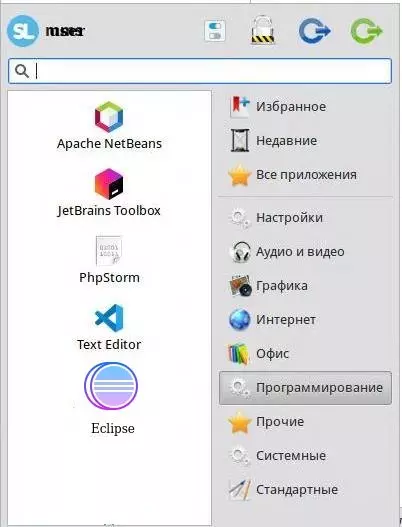

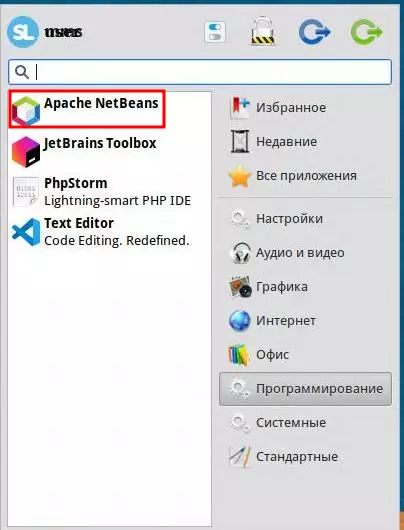

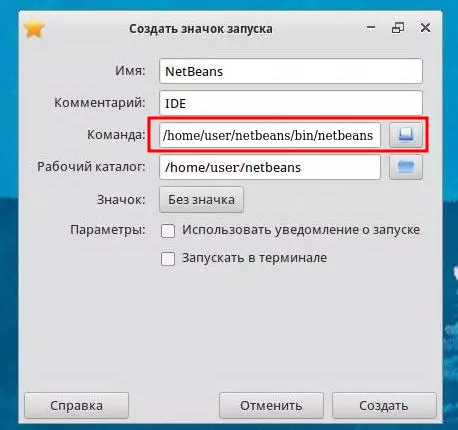

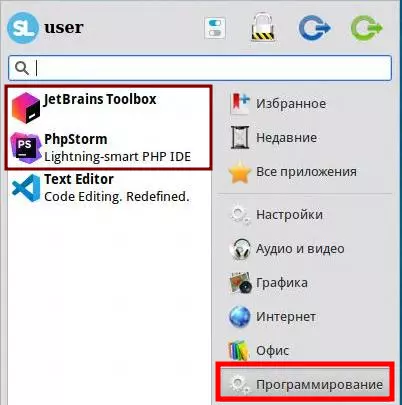

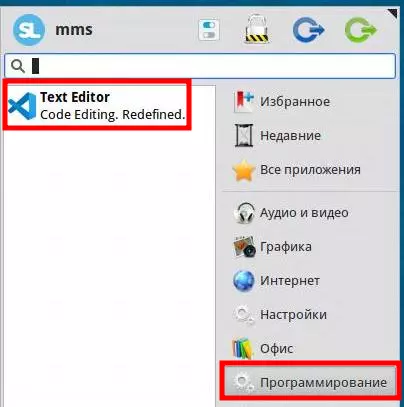

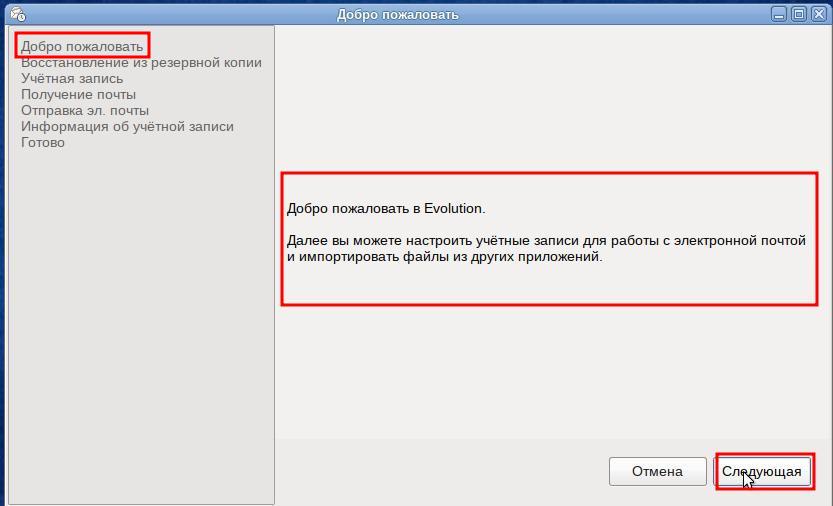

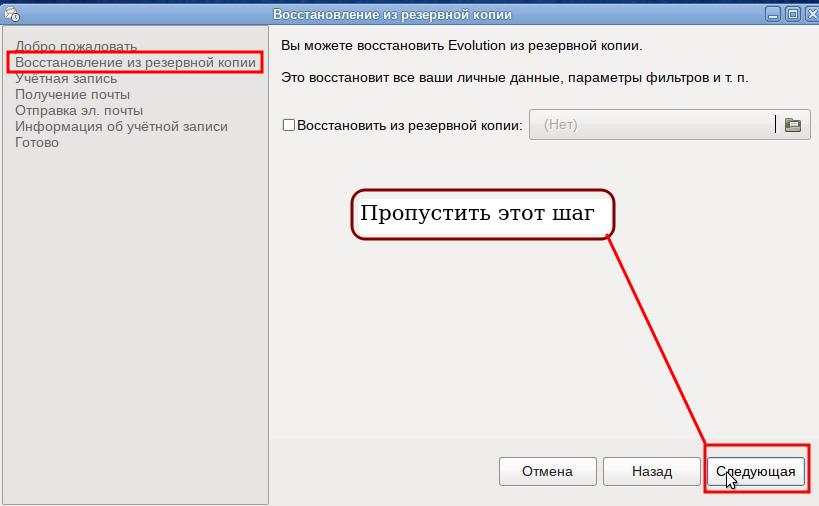

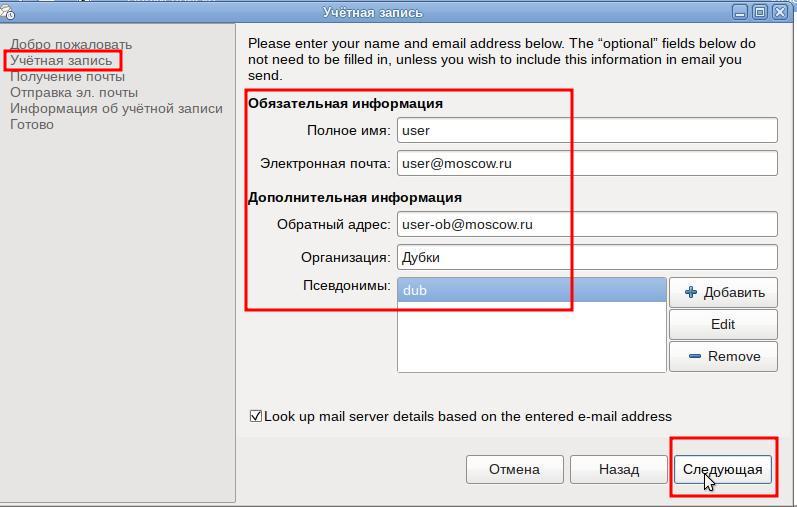

В различных средах рабочих столов Linux таких, как MATE, KDE и других, значок Evolution, как правило, находится в папке Офис. Щёлкая по иконке переходим в режим мастера установки Evalution.

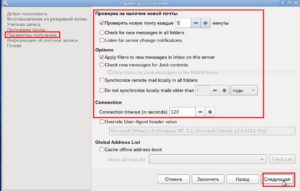

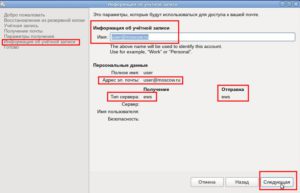

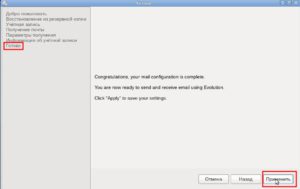

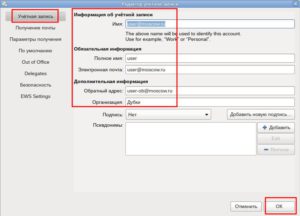

Дальнейшие действия по установке и настройке почтового клиента, сводятся к правильному заполнению полей пошаговой инструкции мастера настройки почтовой программы.

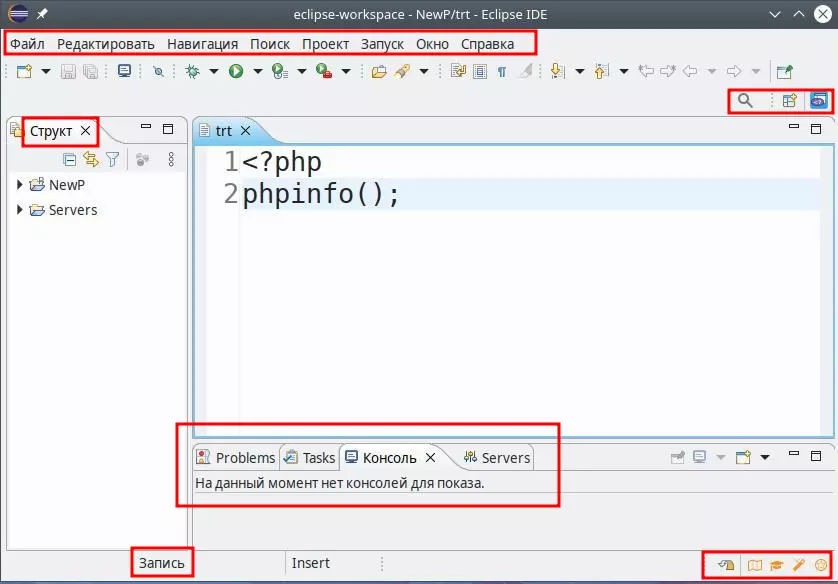

Развёртывание почтового клиента Evolution на рабочей станции Linux.

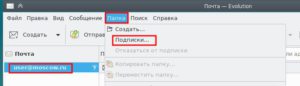

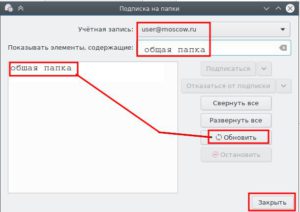

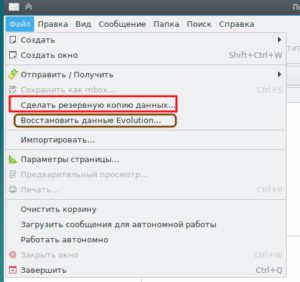

Хотелось бы отметить некоторые особенности, которые могут заинтересовать, тех кому не терпится включиться в работу по обработке электронной почты. Расписывать всё словами долго, взгляните на снимки галереи и Вам многое станет понятным и доступным для самостоятельных действий.

Структура организации полей и каталогов почтового клиента Evolution.

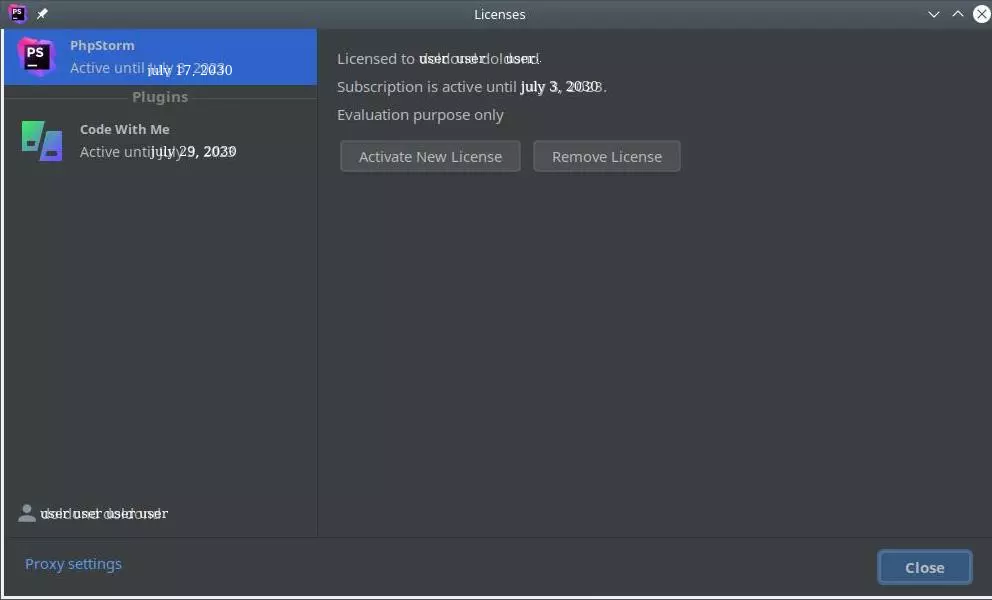

Когда всё настроено, вызывать Evolution можно щёлкая по иконке значка, после чего необходимо указать пароль учётной записи пользователя Echange7. В приглашении к авторизации, не забывайте добавлять пароль в связку ключей8, если этого не сделать, то каждый раз при соединении с сервером Echange, необходимо будет вводить пароль учётной записи пользователя. Этот вариант брелка работает успешно в среде рабочего стола MATE9, но в KDE10 связка ключей не срабатывает, Evolution просто не «видит» бумажник KDE, здесь нужен другой подход.

GNOME Keyring.

Пакет GNOME Keyring служит, как хранилище ключей, паролей и сертификатов, предоставляя доступ к этому хранилищу всем приложениям. Мы воспользуемся этим сервисом для доступа к брелку Evolution. Изначально, когда стартует почтовый клиент Evolution, возникает стандартная форма, где присутствует приглашение для регистрации связки ключей. Выполнив предложенные действия пользователь попадает в рабочее окно Evolution. При попытке создать сообщение и отправить его, в среде KDE, мы будем постоянно получать следующее предупреждение.

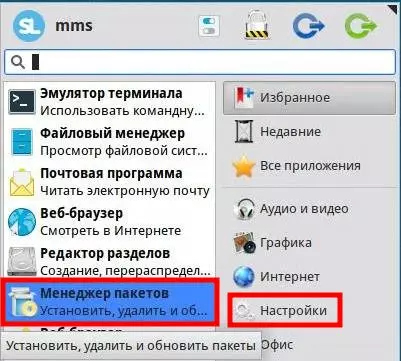

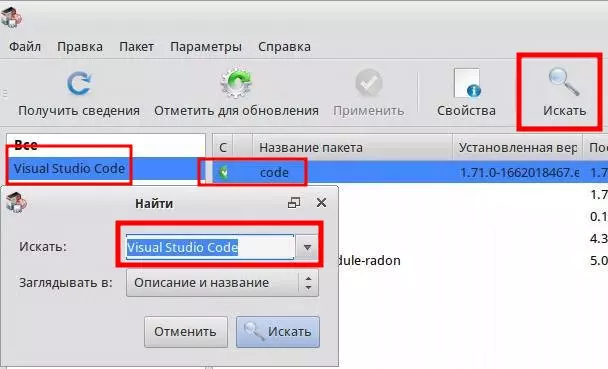

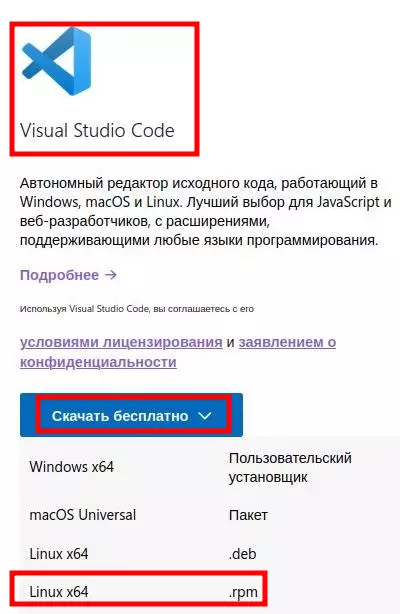

Избежать этого можно, установив и настроив gnome — keyring11. В терминале или через Synaptic12 находим требуемый пакет.

# apt-get update

# apt-get install gnome-keyring После того как пакет GNOME Keyring установлен, необходимо, из под учётной записи пользователя выполнить команду.

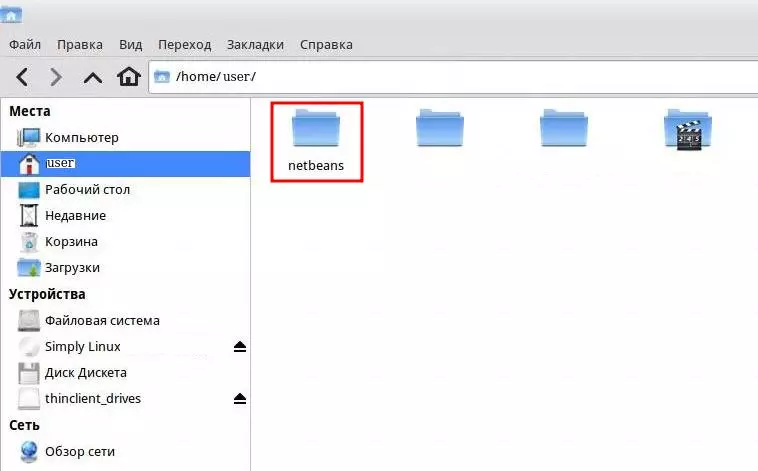

$ gnome-keyring-daemon В дереве папок профиля пользователя, создаётся каталог keyrings. Теперь при запуске клиента, после регистрации, генерированный хеш13 брелка, «пропишется» в структуре профиля пользователя в папке keyrings.

Устранение ошибок.

Стабильная работа почтового клиента Evolution во многом зависит от надёжной работы почтового сервера. При эксплуатации MS Exchang администратор может пропустить тонкие настройкам службы OWA, считая её лишь красивым дополнением в Exchange. Когда же возникают проблемы, прежде всего стараются восстановить службу RPC14, отвечающую за работу MS Outlook, а работу OWA проверить забывают.

Как в таких случаях действовать пользователю Evolution.

- необходимо убедиться, что Outlook Web Access работает

- в любимом браузере ввести адрес сервера OWA15

- если OWA не работает — связаться с администратором Exchange, если удастся, т.к он может прятаться16.

Другая ситуация, OWA работает, а Evolution «зависает», необходимо выгрузить клиент, освободив процессы связанные с его работой из памяти ОЗУ с помощью программы, системный монитор17, после чего запустить клиент снова.

Проверку службы LDAP18 отвечающею за синхронизации адресных книг MS Exchang, лучше всего проводить консультируясь с администратором сервера. Только он может подсказать, как правильно заполнить поля LDAP протокола. Если все настройки выполнены правильно, имя пользователя должно появится в поле «Кому», при вводе адреса получателя, когда формируется e-mail.

Заключение.

Удобство и надёжность любой программы можно оценить при относительно долгом периоде эксплуатации. Почтовый клиент Evolution имеет хорошие практические возможности для выполнения основного действий — приём и отправка почтовых сообщений. Встроенный модуль LDAP позволяет организовать поиск пользователей в адресной книге Exchange. В клиенте имеется возможность подключать общие19 папки и календари.

В окружение ОС Linux можно найти большой перечень почтовых клиентов, которые по своим характеристикам ничем не уступают Evolution, кроме одного, возможности успешного соединения с MS Exchange. Клиент Evolution можно рекомендовать для корпоративных сред смешанного типа, состоящих из рабочих станций Windows и Linux, как замена MS Outlook в организациях, которые становятся на тернистый путь миграции с Windows на Linux.

Полезные ссылки.

- Davmail проект шлюза Exchange

- Thunderbird проект почтового клиента

- Как подключить Exchange Linux

- Почтовый клиент Linux Evolution Exchange

- Почтовый шлюз Exchange Linux

- Linux-Evolution-Exchange-calendar

- Адресная книга Linux Evolution Exchange

- Evolution — проект Gnome

- Evolution — навигация проект

- Evolution — MS Exchange проект

Сноски.

- Еденным реестром российских программ для электронных вычислительных машин и баз данных ↩︎

- Office Outlook Web Access это web-клиент к MS Exchange Server ↩︎

- веб-службы Exchange (EWS) — кроссплатформенный API способный организовать доступ к таким элементам почтовых ящиков, как сообщения электронной почты, собрания и контакты из Exchange Online, ↩︎

- Local Area Network или ЛВС локальная вычислительная сеть ↩︎

- хранилища в которых находятся файлы пакетов приложений Linux ↩︎

- имеется в иду локальное хранилище или интернет ↩︎

- здесь требуется ввод пароля пользователя AD имеющего почтовый ящик Echange ↩︎

- набор паролей пользователя, хранящихся в зашифрованном виде, доступных по мастер-паролю. Связка ключей, брелок, бумажник — синонимы ↩︎

- среда рабочего стола, ↩︎

- среда рабочего стола KDE Plasma ↩︎

- предназначен для безопасного хранения информации — имён пользователей и паролей ↩︎

- графический интерфейс для системы управления пакетами apt ↩︎

- вычисление набора символов фиксированной длины на основе входных данных произвольной длины ↩︎

- удалённый вызов процедур — remote procedure call ↩︎

- url owa можно узнать в настройках Evolution ↩︎

- используя различные уловки, вплоть до переодевания… ↩︎

- приложение для отслеживания показаний состояния системных процессов ↩︎

- Lightweight Directory Access Protocol) – облегчённый протокол доступа к каталогам ↩︎

- следите за размерами общих папок, пользователи делают из них хранилища ↩︎